McKinsey[1] nos dice que la transformación es quizás el término más usado en los negocios. A menudo, las empresas lo […]

Read MoreDesplegar tecnología para lograr que los usuarios de ésta se ayuden cuando tienen dificultades con la tecnología (sí, más tecnología […]

Read More“Se requiere mantener la seguridad de la información de la plataforma tecnológica utilizada para proveer los servicios de TI”. Sí, […]

Read MoreUn(a) estudiante reclamó alguna vez por su nota argumentando que había respondido la mayoría de las preguntas a un examen […]

Read MoreCierto, la ciberseguridad nos preocupa[1] y por ello debemos ocuparnos en entender nuestros propios ambientes de operación y por controlar […]

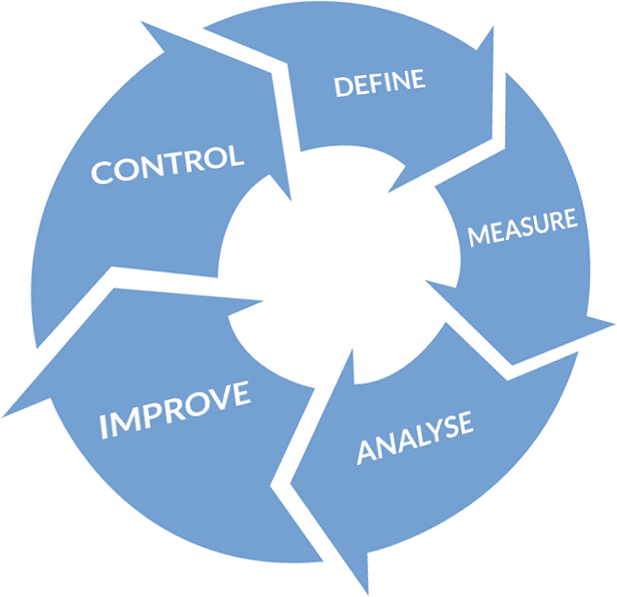

Read MoreA estas alturas de nuestro deambular entre los peligros de la inseguridad, ya debemos estar convencidos que siempre hay espacio […]

Read MoreHablamos hace poco de Shadow IT. De hecho, esto no es nuevo. ¿Recuerdan cómo utilizábamos los diskettes? Para respaldo de […]

Read MoreIntroducción Este curso se preparó para Sistemas UNI, junio/2016. Sumilla COBIT® 5 ayuda a maximizar el valor de la información […]

Read MoreShadow IT se refiere al comportamiento de los empleados que deliberadamente evitan las políticas de seguridad y controles con el […]

Read MoreMoira Alexander[1] escribió para la revista especializada CIO[2] un artículo interesante donde planteaba algunos proyectos “que todo negocio puede poner […]

Read More